Introduksjon. Koding og kryptering av informasjon. Informatikk. Informasjonskoding; Kryptering av informasjon; Informasjonsbeskyttelse; Antivirusbeskyttelse; - presentasjon Metoder for koding og kryptering av informasjon

Kryptografisk lukking av informasjon består i å transformere dens komponenter ved hjelp av spesielle algoritmer eller maskinvareløsninger og nøkkelkoder, dvs. i reduksjon til en implisitt form. For å bli kjent med kryptert informasjon, brukes den omvendte prosessen - dekoding.

Koding refererer til denne typen kryptografisk lukking når noen elementer av de beskyttede dataene erstattes med forhåndsvalgte koder (numeriske, alfabetiske, alfanumeriske kombinasjoner, etc.). Koding av informasjon kan gjøres ved hjelp av tekniske midler eller manuelt. Denne metoden har to varianter:

- · semantisk, når elementene som kodes har en veldig spesifikk betydning (ord, setninger, grupper av setninger);

- · symbolsk, når hvert tegn i den beskyttede meldingen er kodet.

Kryptering refererer til en type kryptografisk lukking der hvert tegn i den beskyttede meldingen er gjenstand for transformasjon. Alle kjente krypteringsmetoder kan deles inn i fem grupper: substitusjon, permutasjon, analytisk transformasjon, gamma og kombinert kryptering. Informasjonskryptering brukes vanligvis ved overføring av meldinger over tekniske kommunikasjonskanaler (radio, kablet, datanettverk). Kryptering kan være foreløpig, når teksten til et dokument er kryptert før det sendes via teletype, e-post og andre kommunikasjonsmidler, eller lineær når krypteringen av informasjon (samtale, tekst, grafisk bilde, datafil) utføres direkte under overføringsprosessen. For kryptering brukes vanligvis spesielt krypteringsutstyr, analoge og digitale scramblere.

Betydningen og effektiviteten av slike informasjonsbeskyttelsestiltak er bevist av det faktum at statlige chiffer, koder og tilsvarende klassifisert utstyr vanligvis tildeles den høyeste klassifiseringen av hemmelighold, siden de gir nøkkelen til å deklassifisere avskjærte radiogrammer.

Knusing

Fragmentering av informasjon i deler utføres slik at kunnskap om en del av den ikke lar en gjenopprette hele bildet. Denne metoden er mye brukt i produksjon av våpen, men kan også brukes til å beskytte teknologiske hemmeligheter som utgjør en forretningshemmelighet.

I det moderne samfunn avhenger suksessen til enhver type aktivitet sterkt av besittelsen av viss informasjon (informasjon) og mangelen på den (det) blant konkurrenter. Jo sterkere denne effekten er, jo større er potensielle tap fra overgrep i informasjonssfæren og jo større er behovet for informasjonsbeskyttelse. Kort sagt, fremveksten av iførte til fremveksten av en industri med midler for å beskytte den og til aktualiseringen av selve problemet med informasjonsbeskyttelse, problemet med informasjonssikkerhet.

En av de viktigste oppgavene (hele samfunnet) er oppgaven med å kode meldinger og kryptere informasjon.

Vitenskap tar for seg spørsmål om informasjonsbeskyttelse og fortielse kryptologi(kryptoer - hemmelig, logoer - vitenskap). Kryptologi har to hovedretninger - kryptografi Og kryptanalyse. Målene for disse retningene er motsatte. Kryptografi omhandler konstruksjon og studie av matematiske metoder for transformering av informasjon, og kryptoanalyse omhandler studiet av muligheten for å dekryptere informasjon uten nøkkel. Begrepet "kryptografi" kommer fra to greske ord: kryptos og grofein - å skrive. Det er altså hemmelig skrift, et system for omkoding av et budskap for å gjøre det uforståelig for uinnvidde, og en disiplin som studerer de generelle egenskapene og prinsippene til hemmelige skriftsystemer.

La oss introdusere noen grunnleggende konsepter for koding og kryptering.

En kode er en regel for å matche et sett med tegn i ett sett X med tegnene i et annet sett Y. Hvis hvert tegn X under kodingen tilsvarer et separat tegn Y, så er dette koding. Hvis for hvert symbol fra Y dens prototype i X er unikt funnet i henhold til en regel, så kalles denne regelen dekoding.

Koding er prosessen med å konvertere bokstaver (ord) i X-alfabetet til bokstaver (ord) i Y-alfabetet.

Når du representerer meldinger i en datamaskin, er alle tegn kodet av byte.

Eksempel. Hvis hver farge er kodet med to biter, kan ikke mer enn 22 = 4 farger kodes, med tre - 23 = 8 farger, med åtte biter (byte) - 256 farger. Det er nok byte til å kode alle tegnene på et datamaskintastatur.

Meldingen som vi ønsker å sende til mottakeren vil kalles en åpen melding. Det er naturligvis definert over et eller annet alfabet.

Den krypterte meldingen kan konstrueres over et annet alfabet. La oss kalle det en lukket melding. Prosessen med å konvertere en klar melding til en privat melding er kryptering.

Hvis A er en åpen melding, er B en lukket melding (siffer), f er en krypteringsregel, så er f(A) = B.

Krypteringsreglene må velges slik at den krypterte meldingen kan dekrypteres. Regler av samme type (for eksempel alle chiffer av Cæsar-chiffertypen, i henhold til hvilke hvert tegn i alfabetet er kodet av et symbol med mellomrom k posisjoner fra det) kombineres til klasser, og inne i klassen er en bestemt parameter definert (numerisk, symbolsk tabell, etc.) som gjør det mulig å iterere (variere) alle reglene. Denne parameteren kalles en krypteringsnøkkel. Den er vanligvis hemmelig og kommuniseres kun til personen som må lese den krypterte meldingen (eieren av nøkkelen).

Med koding er det ingen slik hemmelig nøkkel, siden koding kun tar sikte på en mer komprimert, kompakt representasjon av meldingen.

Hvis k er en nøkkel, så kan vi skrive f(k(A)) = B. For hver nøkkel k må transformasjonen f(k) være inverterbar, det vil si f(k(B)) = A. Mengden av transformasjon f(k) og korrespondansen til mengden k kalles et chiffer.

Det er to store grupper av chiffer: permutasjonschiffer og substitusjonssiffer.

Et permutasjonschiffer endrer bare rekkefølgen på tegnene i den opprinnelige meldingen. Dette er chiffer hvis transformasjoner bare fører til endringer i symbolsekvensen til åpen kildekode-meldingen.

En erstatningssiffer erstatter hvert tegn i den kodede meldingen med et annet tegn uten å endre rekkefølgen. Dette er chiffer hvis transformasjoner fører til at hvert symbol i den åpne meldingen erstattes med andre tegn, og rekkefølgen på symbolene til den private meldingen faller sammen med rekkefølgen på de tilsvarende symbolene i den åpne meldingen.

Pålitelighet refererer til evnen til å motstå å bryte et chiffer. Når du dekrypterer en melding, kan alt bortsett fra nøkkelen være kjent, det vil si at styrken til chifferen bestemmes av hemmeligheten til nøkkelen, så vel som antall nøkler. Til og med åpen kryptografi brukes, som bruker forskjellige nøkler for kryptering, og selve nøkkelen kan være offentlig tilgjengelig, publisert. Antall nøkler kan nå hundrevis av billioner.

Eksempel. Et av de beste eksemplene på en krypteringsalgoritme er DES (Data Encrypted Standard) algoritmen som ble tatt i bruk i 1977 av US National Bureau of Standards. Undersøkelser av algoritmen utført av spesialister har vist at det ennå ikke er noen sårbarheter som gjør det mulig å foreslå en kryptoanalysemetode som er betydelig bedre enn uttømmende søk etter nøkler. I juli 1991 ble en lignende innenlandsk kryptografisk algoritme (standard GOST 28147-89) introdusert, som er overlegen DES i pålitelighet.

Kryptografisk system- familie X av transformasjoner av åpne tekster. Medlemmer av denne familien er indeksert, merket med symbolet k; parameter k er nøkkelen. Nøkkelsettet K er settet med mulige verdier for nøkkel k. Vanligvis er nøkkelen en sekvensiell serie med bokstaver i alfabetet.

Klarteksten er vanligvis av vilkårlig lengde. Hvis teksten er stor og ikke kan behandles av koderen (datamaskinen) som helhet, deles den inn i blokker med fast lengde, og hver blokk krypteres separat, uavhengig av dens plassering i inndatasekvensen. Slike kryptosystemer kalles blokkchiffersystemer.

Kryptosystemer er delt inn i symmetriske, offentlige nøkkelsystemer og elektroniske signatursystemer.

I symmetriske kryptosystemer Den samme nøkkelen brukes til både kryptering og dekryptering.

I offentlige nøkkelsystemer brukes to nøkler - offentlige og private, som er matematisk (algoritmisk) relatert til hverandre. Informasjon krypteres ved hjelp av en offentlig nøkkel, som er tilgjengelig for alle, og dekrypteres kun ved hjelp av en privat nøkkel, som kun er kjent for mottakeren av meldingen.

Elektronisk (digital) signatur (EDS) kalles en kryptografisk transformasjon knyttet til teksten, som gjør det mulig, når teksten mottas av en annen bruker, å verifisere forfatterskapet og autentisiteten til meldingen. Det er to hovedkrav for digitale signaturer: enkel verifisering av signaturens autentisitet; høy vanskelighetsgrad for signaturforfalskning.

Kryptografistudier, i tillegg til kryptosystemer (symmetrisk, offentlig nøkkel, elektronisk signatur), også nøkkelstyringssystemer.

Nøkkelstyringssystemer er informasjonssystemer som har som formål å kompilere og distribuere nøkler blant brukere av informasjonssystemet.

Å utvikle nøkkel- og passordinformasjon er en typisk oppgave for en systemsikkerhetsadministrator. Nøkkelen kan genereres som en matrise med den nødvendige størrelsen av statistisk uavhengige og like sannsynlige fordelte elementer over det binære settet (0, 1).

Eksempel. For slike formål kan du bruke et program som genererer en nøkkel basert på "elektronisk rulett"-prinsippet. Når antallet brukere, det vil si mengden nødvendig nøkkelinformasjon, er veldig stort, brukes oftere tilfeldige (pseudo-tilfeldige) tallsensorer for maskinvare. Passord må også endres. For eksempel prøver det velkjente Morris-viruset å logge på et system ved å prøve passord i rekkefølge fra den interne heuristisk kompilerte listen over flere hundre prosedyrer som simulerer "sammensetningen" av passord av en person.

Passord bør genereres og distribueres til brukere av systemsikkerhetsadministratoren, basert på det grunnleggende prinsippet om å sikre lik sannsynlighet for at hvert alfabetisk tegn vises i passordet.

Under krypteringsprosessen, for at nøkkelen skal brukes fullt ut, er det nødvendig å gjentatte ganger utføre kodingsprosedyren med forskjellige elementer. Grunnsykluser består av gjentatt bruk av ulike nøkkelelementer og skiller seg kun fra hverandre i antall repetisjoner og rekkefølgen nøkkelelementene brukes i.

Eksempel. I banksystemer utføres den første utvekslingen av nøkler mellom klienten og banken på magnetiske medier uten å overføre nøkler gjennom åpne datanettverk. Klientens hemmelige nøkkel lagres på bankens sertifiseringsserver og er ikke tilgjengelig for noen. For å utføre alle operasjoner med digital signatur, installeres programvare levert av banken på klientens datamaskin, og alle nødvendige data for klienten - offentlig, privat nøkkel, pålogging, passord osv. - lagres vanligvis på en egen diskett eller på en spesiell enhet koblet til datamaskinklienten.

Alle moderne kryptosystemer er bygget på Kirchhoffs prinsipp: Hemmeligholdet til krypterte meldinger bestemmes av hemmeligholdet til nøkkelen.

Dette betyr at selv om krypteringsalgoritmen er kjent for kryptoanalytikeren, vil han likevel ikke være i stand til å dekryptere den private meldingen dersom han ikke har riktig nøkkel. Alle klassiske chiffer følger dette prinsippet og er utformet på en slik måte at det ikke er noen måte å bryte dem mer effektivt enn med brute force over hele nøkkelrommet, det vil si å prøve alle mulige nøkkelverdier. Det er tydelig at styrken til slike chiffer bestemmes av størrelsen på nøkkelen som brukes i dem.

Eksempel. Russiske chiffer bruker ofte en 256-bits nøkkel, og volumet på nøkkelrommet er 2256. På ingen reell eksisterende eller mulig i nær fremtid datamaskin, er det mulig å velge en nøkkel (med brute force) på kortere tid enn mange hundrevis av år. Den russiske kryptoalgoritmen ble designet med en stor margin for pålitelighet og holdbarhet.

Informasjonssikkerhet til et informasjonssystem er sikkerheten til informasjon som behandles av et datasystem fra interne (intrasystem) eller eksterne trusler, det vil si sikkerhetstilstanden til systemets informasjonsressurser, som sikrer bærekraftig funksjon, integritet og utvikling av systemet. system. Beskyttet informasjon (systeminformasjonsressurser) inkluderer elektroniske dokumenter og spesifikasjoner, programvare, strukturer og databaser mv.

Sikkerhetsvurderingen av datasystemer er basert på ulike systembeskyttelsesklasser:

- · klasse av minimumssikkerhetssystemer (klasse D);

- · klasse av systemer med beskyttelse etter brukerens skjønn (klasse C);

- · klasse av systemer med obligatorisk beskyttelse (klasse B);

- · klasse av systemer med garantert beskyttelse (klasse A).

Disse klassene har også underklasser, men vi vil ikke detaljere dem her.

Hovedtypene for å påvirke datanettverk og -systemer er datavirus, logiske bomber og miner (bokmerker, feil) og penetrering i informasjonsutveksling.

Eksempel. Et virusprogram på Internett som gjentatte ganger sendte ut koden sin i 2000, kunne, når du åpnet et vedlegg til teksten til et brev med en spennende tittel (ILoveYou - I Love You), sende koden til alle adresser som er registrert i adresseboken til den gitte mottakeren av viruset, noe som førte til at viruset formerte seg over hele Internett, fordi adresseboken til hver bruker kan inneholde titalls og hundrevis av adresser.

Et datavirus er et spesielt program som er kompilert av noen med ondsinnet hensikt eller for å demonstrere ambisiøse, i dårlig forstand, interesser, som er i stand til å reprodusere koden og flytte fra program til program (infeksjon). Viruset er som en infeksjon som trenger inn i blodcellene og reiser gjennom hele menneskekroppen. Ved å avskjære kontroll (avbryter), kobler viruset seg til et kjørende program eller til andre programmer og instruerer deretter datamaskinen til å skrive den infiserte versjonen av programmet, og returnerer deretter kontrollen til programmet som om ingenting hadde skjedd. Senere eller umiddelbart kan dette viruset virke (ved å ta kontroll fra programmet).

Etter hvert som nye datavirus dukker opp, skriver utviklere av antivirusprogrammer en vaksine mot det – et såkalt antivirusprogram, som ved å analysere filer kan gjenkjenne den skjulte viruskoden i dem og enten fjerne denne koden (kur) eller slette den infiserte filen. Antivirusprogramdatabaser oppdateres ofte.

Eksempel. Et av de mest populære antivirusprogrammene, AIDSTEST, oppdateres av forfatteren (D. Lozinsky) noen ganger to ganger i uken. Det velkjente antivirusprogrammet AVP fra Kaspersky Lab inneholder i sin database data om flere titusenvis av virus som programmet kan kurere.

Virus kommer i følgende hovedtyper:

- · støvel- infisere startsektorer av disker, der den viktigste informasjonen om strukturen og filene til disken er plassert (tjenesteområder på disken, de såkalte oppstartssektorene);

- · maskinvareskadelig- fører til funksjonsfeil, eller til og med fullstendig ødeleggelse av utstyret, for eksempel til en resonanseffekt på harddisken, til "sammenbrudd" av et punkt på skjermen;

- · programvare- infisere kjørbare filer (for eksempel exe-filer med direkte lanserte programmer);

- · polymorf- som gjennomgår endringer (mutasjoner) fra infeksjon til infeksjon, fra bærer til bærer;

- · stealth-virus- kamuflert, usynlig (ikke definerer seg selv enten etter størrelse eller ved direkte handling);

- · makrovirus- infisere dokumenter og tekstredigeringsmaler brukt i opprettelsen av dem;

- · multi-target virus.

Virus i datanettverk er spesielt farlige, siden de kan lamme hele nettverket.

Virus kan trenge inn i nettverket, for eksempel:

- · fra eksterne lagringsmedier (fra kopierte filer, fra disketter);

- · via e-post (fra filer vedlagt brevet);

- · via Internett (fra nedlastede filer).

Det finnes ulike metoder og programvarepakker for å bekjempe virus (antiviruspakker).

Når du velger antivirale midler, må du følge følgende enkle prinsipper (i likhet med anti-influensaprofylakse):

- · hvis systemet bruker forskjellige plattformer og driftsmiljøer, må antiviruspakken støtte alle disse plattformene;

- · Antiviruspakken skal være enkel og forståelig, brukervennlig, slik at du kan velge alternativer entydig og definitivt på hvert trinn i arbeidet, og ha et utviklet system med klare og informative tips;

- · antiviruspakken må oppdage – for eksempel ved hjelp av ulike heuristiske prosedyrer – nye ukjente virus og ha en database med virus som etterfylles og oppdateres regelmessig;

- · antiviruspakken skal være lisensiert fra en pålitelig, kjent leverandør og produsent som jevnlig oppdaterer databasen, og leverandøren må selv ha et eget antivirussenter - server, hvorfra du kan få nødvendig akutt hjelp og informasjon.

Eksempel. Forskning viser at hvis halvparten av verdens datamaskiner har konstant, effektiv antivirusbeskyttelse, vil datavirus ikke kunne reprodusere seg.

En av de viktigste oppgavene (hele samfunnet) er oppgaven med å kode meldinger og kryptere informasjon. Vitenskapen om kryptologi (kryptoer - hemmelig, logoer - vitenskap) omhandler spørsmål om å beskytte og skjule informasjon. Kryptologi har to hovedretninger - kryptografi og kryptoanalyse. Målene for disse retningene er motsatte. Kryptografi omhandler konstruksjon og studie av matematiske metoder for transformering av informasjon, og kryptoanalyse omhandler studiet av muligheten for å dekryptere informasjon uten nøkkel.

Regelen for å matche et sett med tegn i ett sett X med tegnene i et annet sett Y. Hvis hvert tegn X under kodingen tilsvarer et separat tegn Y, så er dette koding. Hvis for hvert symbol fra Y dets inverse bilde i X er unikt funnet i henhold til en regel, kalles denne regelen dekoding. Koding er prosessen med å konvertere bokstaver (ord) i X-alfabetet til bokstaver (ord) i Y-alfabetet.

Krypteringsreglene må velges slik at den krypterte meldingen kan dekrypteres. Regler av samme type (for eksempel alle chiffer av Cæsar-chiffertypen, i henhold til hvilke hvert tegn i alfabetet er kodet av et symbol med mellomrom k posisjoner fra det) kombineres til klasser, og inne i klassen er en bestemt parameter definert (numerisk, symbolsk tabell, etc.), slik at alle reglene kan itereres (varieres). Denne parameteren kalles en krypteringsnøkkel. Den er vanligvis hemmelig og kommuniseres kun til personen som må lese den krypterte meldingen (eieren av nøkkelen).

Et permutasjonschiffer endrer bare rekkefølgen på tegnene i den opprinnelige meldingen. Dette er chiffer hvis transformasjoner bare fører til endringer i symbolsekvensen til åpen kildekode-meldingen. En erstatningssiffer erstatter hvert tegn i den kodede meldingen med et annet tegn uten å endre rekkefølgen. Dette er chiffer hvis transformasjoner fører til at hvert symbol i den åpne meldingen erstattes med andre tegn, og rekkefølgen på symbolene til den private meldingen faller sammen med rekkefølgen på de tilsvarende symbolene i den åpne meldingen.

Pålitelighet refererer til evnen til å motstå å bryte et chiffer. Når du dekrypterer en melding, kan alt bortsett fra nøkkelen være kjent, det vil si at styrken til chifferen bestemmes av hemmeligheten til nøkkelen, så vel som antall nøkler. Til og med åpen kryptografi brukes, som bruker forskjellige nøkler for kryptering, og selve nøkkelen kan være offentlig tilgjengelig, publisert. Antall nøkler kan nå hundrevis av billioner.

X-familie av klarteksttransformasjoner. Medlemmer av denne familien er indeksert, merket med symbolet k; parameter k er nøkkelen. Nøkkelsettet K er settet med mulige verdier for nøkkel k. Vanligvis er nøkkelen en sekvensiell serie med bokstaver i alfabetet.

I symmetriske kryptosystemer brukes samme nøkkel til både kryptering og dekryptering. Offentlige nøkkelsystemer bruker to nøkler, en offentlig og en privat, som er matematisk (algoritmisk) relatert til hverandre. Informasjon krypteres ved hjelp av en offentlig nøkkel, som er tilgjengelig for alle, og dekrypteres kun ved hjelp av en privat nøkkel, som kun er kjent for mottakeren av meldingen.

En elektronisk (digital) signatur (EDS) er en kryptografisk transformasjon knyttet til teksten, som gjør det mulig, når en annen bruker mottar teksten, å bekrefte forfatterskapet og autentisiteten til meldingen. Det er to hovedkrav for digitale signaturer: enkel verifisering av signaturens autentisitet; høy vanskelighetsgrad for signaturforfalskning.

Under krypteringsprosessen, for at nøkkelen skal brukes fullt ut, er det nødvendig å gjentatte ganger utføre kodingsprosedyren med forskjellige elementer. Grunnsykluser består av gjentatt bruk av ulike nøkkelelementer og skiller seg kun fra hverandre i antall repetisjoner og rekkefølgen nøkkelelementene brukes i.

Alle moderne kryptosystemer er bygget på Kirchhoff-prinsippet: hemmeligholdet til krypterte meldinger bestemmes av hemmeligholdet til nøkkelen. Dette betyr at selv om krypteringsalgoritmen er kjent for kryptoanalytikeren, vil han likevel ikke være i stand til å dekryptere den private meldingen dersom han ikke har riktig nøkkel. Alle klassiske chiffer følger dette prinsippet og er utformet på en slik måte at det ikke er noen måte å bryte dem mer effektivt enn med brute force over hele nøkkelrommet, det vil si å prøve alle mulige nøkkelverdier. Det er tydelig at styrken til slike chiffer bestemmes av størrelsen på nøkkelen som brukes i dem.

Informasjonssikkerhet til et informasjonssystem er sikkerheten til informasjon som behandles av et datasystem fra interne (intrasystem) eller eksterne trusler, det vil si sikkerhetstilstanden til systemets informasjonsressurser, som sikrer bærekraftig funksjon, integritet og utvikling av systemet. system. Beskyttet informasjon (systeminformasjonsressurser) inkluderer elektroniske dokumenter og spesifikasjoner, programvare, strukturer og databaser mv.

Sikkerhetsvurderingen av datasystemer er basert på ulike systembeskyttelsesklasser: minimum sikkerhetsklasse for systemer (klasse D); klasse av systemer med beskyttelse etter brukerens skjønn (klasse C); klasse av systemer med obligatorisk beskyttelse (klasse B); klasse av systemer med garantert beskyttelse (klasse A).

Hovedtypene for å påvirke datanettverk og -systemer er datavirus, logiske bomber og miner (bokmerker, feil) og penetrering i informasjonsutveksling. Eksempel. Et virusprogram på Internett som gjentatte ganger sendte ut koden sin i 2000, kunne, når du åpnet et vedlegg til teksten til et brev med en spennende tittel (I Love You), sende koden til alle adresser som er registrert i adresseboken til den gitte mottaker av viruset, noe som førte til spredning av fan-virus over Internett, fordi adresseboken til hver bruker kan inneholde titalls og hundrevis av adresser

Et datavirus er et spesielt program som ble kompilert av noen med ondsinnet hensikt eller for å demonstrere ambisiøse, i dårlig forstand, interesser, i stand til å reprodusere koden og flytte fra program til program (infeksjon). Viruset er assosiert med en infeksjon som trenger inn i blodceller og reiser gjennom hele menneskekroppen. Ved å avskjære kontroll (avbryter), kobler viruset seg til et kjørende program eller til andre programmer og instruerer deretter datamaskinen til å skrive den infiserte versjonen av programmet, og returnerer deretter kontrollen til programmet som om ingenting hadde skjedd. Senere eller umiddelbart kan dette viruset virke (ved å ta kontroll fra programmet).

Etter hvert som nye datavirus dukker opp, skriver utviklere av antivirusprogrammer en vaksine mot det – et såkalt antivirusprogram, som ved å analysere filer kan gjenkjenne den skjulte viruskoden i dem og enten fjerne denne koden (kur) eller slette den infiserte filen. Antivirusprogramdatabaser oppdateres ofte.

Et av de mest populære antivirusprogrammene, AIDSTEST, oppdateres av forfatteren (D. Lozinsky) noen ganger to ganger i uken. Det velkjente antivirusprogrammet AVP fra Kaspersky Lab inneholder i sin database data om flere titusenvis av virus kurert av programmet

Boot - infiserer startsektorene til disker, der den viktigste informasjonen om strukturen og filene på disken er plassert (tjenesteområder på disken, de såkalte oppstartssektorene); maskinvareskadelig - fører til funksjonsfeil, eller til og med fullstendig ødeleggelse av utstyret, for eksempel til en resonanseffekt på harddisken, til "sammenbrudd" av et punkt på skjermen; programvare – infiserer kjørbare filer (for eksempel exe-filer med direkte lanserte programmer); polymorfe - som gjennomgår endringer (mutasjoner) fra infeksjon til infeksjon, fra bærer til bærer; Stele c-virus – kamuflasje, usynlig (definerer ikke seg selv verken etter størrelse eller ved direkte handling); makrovirus – infiserer dokumenter og tekstredigeringsmaler brukt i opprettelsen av dem; flerbruksvirus.

Virus i datanettverk er spesielt farlige, siden de kan lamme hele nettverket. fra eksterne lagringsmedier (fra kopierte filer, fra disketter); via e-post (fra filer vedlagt brevet); via Internett (fra nedlastede filer). Det finnes ulike metoder og programvarepakker for å bekjempe virus (antiviruspakker).

Hvis systemet bruker forskjellige plattformer og driftsmiljøer, må antiviruspakken støtte alle disse plattformene; antiviruspakken skal være enkel og forståelig, brukervennlig, slik at du kan velge alternativer entydig og definitivt på hvert trinn i arbeidet, og ha et utviklet system med klare og informative tips; antiviruspakken må oppdage - for eksempel ved hjelp av ulike heuristiske prosedyrer - nye ukjente virus og ha en database med virus som etterfylles og oppdateres regelmessig; antiviruspakken må være lisensiert fra en pålitelig, kjent leverandør og produsent som jevnlig oppdaterer databasen, og leverandøren må selv ha et eget antivirussenter - en server, hvor du kan få nødvendig akutt hjelp og informasjon.

Kommunal statlig utdanningsinstitusjon "Videregående skole nr. 5"

bydistriktet Mikhailovka, Volgograd-regionen.

Kryptografi som kodemetode

Elever i klasse 10 B fullførte:

Gorbunov M., Smolyakov V., Trudnikov A.

Sjekket:

Koloteva E. Yu.

Mikhailovka

2017.

Mål, mål………………………………………………………………………………………………………………………………………2

Introduksjon………………………………………………………………………………………………………………………………3

Begrepet kryptografi………………………………………………………………………………………………3

Historie om kryptografi………………………………………………………………………………………………4

Bålforbindelse……………………………………………………………………………………………… 5

Fakkeltelegraf………………………………………………………………………………………..5

Griboyedov-kode……………………………………………………………………………………………….5

Aristoteles spyd………………………………………………………………………………………….5

Cæsars chiffer…………………………………………………………………………………………………………………………6

Gibberisk brev……………………………………………………………………………………….6

Bokchiffer………………………………………………………………………………………………………..6

Kryptering……………………………………………………………………………………………………………………………….6

Steganografi……………………………………………………………………………………………….7

Koding……………………………………………………………………………………………………………………………….7

Kompresjon …………………………………………………………………………………………………………………………7

Chiffermaskin Fiolett………………………………………………………………………………………8

Konklusjon……………………………………………………………………………………………………………………………….9

Referanser………………………………………………………………………………………………………10

Hensikten med arbeidet:

Lær å kode informasjon ved hjelp av kryptografi

Oppgaver:

Gjør deg kjent med begrepet kryptografi

Lær historien til kryptografi

Utforsk ulike metoder for å kode informasjon ved hjelp av kryptografi

Kod inn et sitat fra en kjent person

Relevans:

I det 21. århundre, i en tid med ny teknologi, har folk mistet privatlivet sitt. Alle telefonlinjer er avlyttet, ogIPdatamaskiner og andre enheter med Internett-tilgang tas opp.

Studieobjekt: informasjon

Forskningsemne: chiffer

Hypotese.

Kryptografi som vitenskap er nødvendig, brukes nå og vil være nødvendig i fremtiden.

Introduksjon

Ulike mennesker mener forskjellige ting med kryptering. Barn leker med leketøyskoder og hemmelige språk. Dette har imidlertid ingenting med ekte kryptografi å gjøre. Ekte kryptografi må gi et slikt nivå av hemmelighold at kritisk informasjon pålitelig kan beskyttes mot dekryptering av store organisasjoner – som mafiaen, multinasjonale selskaper og store stater. Ekte kryptografi ble bare brukt til militære formål tidligere. Men nå, med fremveksten av informasjonssamfunnet, er det i ferd med å bli et sentralt verktøy for å sikre personvernet.

Kryptografi er vitenskapen om å beskytte informasjon mot å bli lest

av utenforstående. Beskyttelse oppnås ved kryptering, dvs. transformasjoner som gjør beskyttede inngangsdata vanskelig å oppdage fra inngangsdataene uten kunnskap om spesiell nøkkelinformasjon - nøkkelen.

Fra et matematisk synspunkt bestemmes påliteligheten til et kryptografisk system av kompleksiteten ved å løse dette problemet, tatt i betraktning de virkelige dataressursene til den potensielle angriperen. Fra et organisatorisk synspunkt er det som betyr noe forholdet mellom kostnadene ved et potensielt brudd og verdien av informasjonen som beskyttes.

Hvis tidligere hovedoppgaven til kryptografiske systemer ble ansett for å være pålitelig kryptering av informasjon, inkluderer for tiden omfanget av kryptografi også digital signatur (autentisering), lisensiering, notarisering (vitne), distribuert styring, stemmeordninger, elektroniske penger og mye mer.

Det er ønskelig at krypteringsmetoder har minst to

egenskaper:

- den rettmessige mottakeren vil kunne utføre omvendt konvertering og

dekryptere meldingen;

En fiendtlig kryptoanalytiker som fanger opp en melding vil ikke kunne

gjenopprette den opprinnelige meldingen fra den uten å kaste bort så mye tid

og midler som vil gjøre dette arbeidet upraktisk.

Historie om kryptografi

Hemmelig skriving har blitt praktisert siden sivilisasjonens begynnelse. Da grekerne som bodde i Persia hørte at kong Darius ønsket å invadere den peloponnesiske halvøya, skrapte de alarmerende nyheter på en tavle og la et jevnt lag med voks på toppen. Resultatet ble en voksplate, en ufarlig tekst ble skrevet på den og sendt til Sparta. Georgia, kona til den spartanske kongen Leonidas, gjettet at den skinnende voksaktige påskrevne overflaten skjulte noe viktig. Hun skrapet av voksen og oppdaget en melding som advarte grekerne om et forestående angrep.

Utviklingen av kjemi har gitt et mer praktisk middel - sympatisk blekk, skriften som ikke er synlig før papiret er oppvarmet eller behandlet med noen kjemikalier.

I lang tid var kryptografi forbeholdt ensomme eksentrikere. Denne perioden med utvikling av kryptografi som kunst varte fra uminnelige tider til begynnelsen av det tjuende århundre, da de første krypteringsmaskinene dukket opp. Forståelsen av den matematiske naturen til problemene som ble løst med kryptografi kom først på midten av det tjuende århundre. - etter verkene til den fremragende amerikanske vitenskapsmannen K. Shannon.

Kryptografiens historie er assosiert med et stort antall diplomatiske og militære hemmeligheter og er innhyllet i sagnets tåke.

Mange kjente historiske personer har satt sitt preg på kryptografiens historie. Inkludert kardinal Richelieu, kong Henry,IVPeter den store og andre

Bålforbindelse

I gamle tider overførte folk informasjon over en avstand på forskjellige måter. dette kan være spesielle signalbranner som sprer en glød over flere kilometer, som signaliserer en fellesskapssamling eller et angrep fra utlendinger.

Fakkeltelegraf

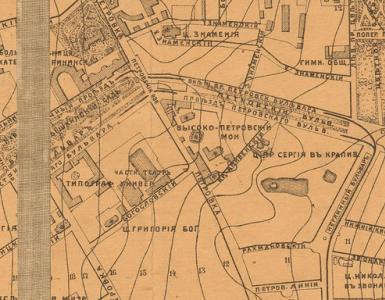

Greske filosofer foreslo å overføre individuelle bokstaver i det greske alfabetet over en synlig avstand gjennom en kombinasjon av to fakler. For dette formålet skrev de ned det greske alfabetet, som inneholder tjuefire bokstaver, i form av en firkantet tabell med fem rader og fem kolonner. Hver celle (unntatt den siste) inneholdt én bokstav.

Overføringsstasjonene besto av to vegger med kanter, mellom hvilke det var fem mellomrom. Meldinger ble overført med fakler satt inn i mellomrommene mellom murene. Faklene på den første veggen indikerte radnummeret på bordet, og faklene på den andre veggen indikerte nummeret på bokstaven i raden.

Griboedov-kode

Griboyedov skrev «uskyldige» meldinger til sin kone, som ble lest av ansatte i UD. De dechiffrerte meldingene og leverte deretter brevene til mottakeren. Griboyedovs kone hadde tilsynelatende ingen anelse om det doble formålet med disse meldingene.

Aristoteles's spyd

En av antikkens første kodebrytere var den kjente greske filosofen Aristoteles (384–322 f.Kr.). Han foreslo å bruke et kjegleformet "spyd" for dette, som et avskåret belte ble viklet på, som beveget seg langs aksen til en meningsfull tekst dukket opp.

Caesar Cipher

Et Cæsar-chiffer er en type erstatnings-chiffer der hvert tegn i klarteksten erstattes av et tegn som er et konstant antall posisjoner til venstre eller høyre for det i alfabetet.

Kilde:

Spis litt mer av disse myke franske rundstykkene og drikk litt te.

Kryptert tekst:

Fezyya yz zyi ahlsh pvenlsh chugrschtskfnlsh dsosn, zhg eyutzm ygb.

(forskjøvet med 3)

Gibberisk brev

Gibberish letter (enkel litorea) er et gammelt russisk chiffer, spesielt brukt i manuskripter, så vel som av diplomater. Essensen av tullskriving (enkel litorea) er bruken av en slik tabell: Klarteksttegnet søkes i tabellen og erstattes med det krypterte tegnet, som er i samme kolonne i tabellen, men i en annen rad. For eksempel erstattes B med Ш, og Ш med В:

Bokchiffer

Bokchiffer - et chiffer der hver bokstav i meldingen identifiseres med tre tall: den første er serienummeret på siden, den andre er linjenummeret (øverst eller nederst, avhengig av avtalen), den tredje er nummeret av bokstaven i linjen

Kryptering

Kryptering er reversibel transformasjon av informasjon med det formål å skjule den for uautoriserte personer, samtidig som autoriserte brukere får tilgang til den. Hovedsakelig tjener kryptering det formål å opprettholde konfidensialiteten til overført informasjon. En viktig funksjon ved enhver krypteringsalgoritme er bruken av en nøkkel som bekrefter valget av en spesifikk transformasjon fra et sett med mulige for en gitt algoritme

Steganografi

Steganografi er et system for å endre informasjon for å skjule selve faktumet om eksistensen av en hemmelig melding Word. I motsetning til kryptografi, som skjuler innholdet i en hemmelig melding, skjuler steganografi selve eksistensen. Vanligvis vil meldingen se ut som noe annet, for eksempel et bilde, en artikkel, en handleliste, et brev.

Koding

Vi kan uttrykke den samme informasjonen, for eksempel informasjon om fare, på forskjellige måter: bare rope; la et advarselsskilt (tegning); bruk av ansiktsuttrykk og gester; overføre SOS-signalet ved hjelp av morsekode eller ved hjelp av semafor- og flaggsignalering. På hver av disse måtene vimå kjenne reglene for visning av informasjon. La oss kalle denne regelen en kode.

Komprimering

Datakomprimering - sikrer en kompakt representasjon av data generert av en kilde for mer økonomisk lagring og overføring over kommunikasjonskanaler. La oss ha en fil på 1 (én) megabyte stor. Vi må få en mindre fil fra den. Ikke noe komplisert - vi lanserer en arkiver, for eksempel WinZip, og som et resultat får vi for eksempel en fil på 600 kilobyte i størrelse.

Chiffermaskin Violet

Violet (M-125) er en krypteringsmaskin utviklet i USSR kort tid etter andre verdenskrig. Violet besto av en kombinasjon av mekaniske og elektriske undersystemer. Den mekaniske delen inkluderte et tastatur, et sett med roterende skiver - rotorer - som var plassert langs akselen og ved siden av den, og en trinnmekanisme som flyttet en eller flere rotorer med hvert tastetrykk. Bevegelsen av rotorene resulterer i en annen kryptografisk transformasjon hver gang en tast trykkes på tastaturet. De mekaniske delene beveget seg, lukket kontakter og dannet en elektrisk krets i endring (det vil si at selve prosessen med å kryptere bokstaver ble utført elektrisk). Når du trykker på en tastaturtast, lukkes kretsen, strømmen går gjennom forskjellige kretser og resultatet er ønsket bokstav i koden.

Konklusjon

Derfor, basert på forskningen, er vitenskapen om kryptografi etterspurt i dag og vil være etterspurt i fremtiden. For nå kan ikke en enkelt stat, ikke en enkelt bank, ikke et enkelt foretak klare seg uten koding. Og dermed er temaet mitt relevant på det nåværende tidspunkt.

Referanser:

Wikipedia

Koder og matematikk M.N.Arshinov 1983-600M

Matematikkens verden: i 40 bind T.2: Juan Gomez. Matematikere, spioner og hackere. Koding og kryptografi. / Oversettelse fra engelsk – M.: De Agostini, 2014. – 144 s.

Introduksjon til kryptografi / Red. V.V. Jasjtsjenko. SP6.: Peter, 2001.

Magasinet «Matematikk for skolebarn nr. 4» 2008 – s. 49-58

http://www.academy.fsb.ru/i_abit_olim_m.html

I det moderne samfunn avhenger suksessen til enhver type aktivitet sterkt av besittelsen av viss informasjon (informasjon) og mangelen på den (det) blant konkurrenter. Jo sterkere denne effekten er, jo større er potensielle tap fra overgrep i informasjonssfæren og jo større er behovet for informasjonsbeskyttelse. Kort sagt, fremveksten av iførte til fremveksten av en industri med midler for å beskytte den og til aktualiseringen av selve problemet med informasjonsbeskyttelse, problemet med informasjonssikkerhet.

En av de viktigste oppgavene (hele samfunnet) er oppgaven med å kode meldinger og kryptere informasjon.

Vitenskapen om kryptologi ( krypto- hemmelig, logo– vitenskap). Kryptologi har to hovedretninger - kryptografi og kryptoanalyse. Målene for disse retningene er motsatte. Kryptografi omhandler konstruksjon og studie av matematiske metoder for transformering av informasjon, og kryptoanalyse omhandler studiet av muligheten for å dekryptere informasjon uten nøkkel. Begrepet "kryptografi" kommer fra to greske ord: krypto Og grofein- skriv. Det er altså hemmelig skrift, et system for omkoding av et budskap for å gjøre det uforståelig for uinnvidde, og en disiplin som studerer de generelle egenskapene og prinsippene til hemmelige skriftsystemer.

La oss introdusere noen grunnleggende konsepter for koding og kryptering.

En kode er en regel for å matche et sett med tegn i ett sett X med tegnene i et annet sett Y. Hvis hvert tegn X under kodingen tilsvarer et separat tegn Y, så er dette koding. Hvis for hvert symbol fra Y dets inverse bilde i X er unikt funnet i henhold til en regel, kalles denne regelen dekoding.

Koding er prosessen med å konvertere bokstaver (ord) i X-alfabetet til bokstaver (ord) i Y-alfabetet.

Når du representerer meldinger i en datamaskin, er alle tegn kodet av byte. Eksempel. Hvis hver farge er kodet med to biter, kan du ikke kode mer enn 2 2 = 4 blomster, tre - 2 3 = 8 farger, åtte bits (byte) – 2 8 =256 blomster. Det er nok byte til å kode alle tegnene på et datamaskintastatur.

Meldingen som vi ønsker å sende til mottakeren vil kalles en åpen melding. Det er naturligvis definert over et eller annet alfabet.

Den krypterte meldingen kan konstrueres over et annet alfabet. La oss kalle det en lukket melding. Prosessen med å konvertere en klar melding til en privat melding er kryptering.

Hvis EN– åpen melding, I– lukket melding (siffer), f– krypteringsregel, altså f(A) = B.

Krypteringsreglene må velges slik at den krypterte meldingen kan dekrypteres. Regler av samme type (for eksempel alle chiffer som Cæsar-chifferet, i henhold til hvilke hvert tegn i alfabetet er kodet med et symbol fordelt på n posisjoner fra det) kombineres i klasser, og innenfor klassen defineres en bestemt parameter (numerisk, symbolsk tabell, etc.), slik at det kan gjentas (variere) ) alle reglene. Denne parameteren kalles en krypteringsnøkkel. Den er vanligvis hemmelig og kommuniseres kun til personen som må lese den krypterte meldingen (eieren av nøkkelen).

Med koding er det ingen slik hemmelig nøkkel, siden koding kun tar sikte på en mer komprimert, kompakt representasjon av meldingen.

Hvis k– nøkkel, så kan du skrive f(k(A)) = B. For hver nøkkel k, transformasjon f(k) må være reversibel, altså f(k(B)) = A. Konverteringssett f(k) og sett matching k kalt et chiffer.

Det er to store grupper av chiffer: permutasjonschiffer og substitusjonssiffer.

Et permutasjonschiffer endrer bare rekkefølgen på tegnene i den opprinnelige meldingen. Dette er chiffer hvis transformasjoner bare fører til endringer i symbolsekvensen til den åpne, originale meldingen.

En erstatningssiffer erstatter hvert tegn i den kodede meldingen med et annet tegn uten å endre rekkefølgen. Dette er chiffer hvis transformasjoner fører til at hvert symbol i den åpne meldingen erstattes med andre tegn, og rekkefølgen på symbolene til den private meldingen faller sammen med rekkefølgen på de tilsvarende symbolene i den åpne meldingen.

Pålitelighet refererer til evnen til å motstå å bryte et chiffer. Når du dekrypterer en melding, kan alt bortsett fra nøkkelen være kjent, det vil si at styrken til chifferen bestemmes av hemmeligheten til nøkkelen, så vel som antall nøkler. Til og med åpen kryptografi brukes, som bruker forskjellige nøkler for kryptering, og selve nøkkelen kan være offentlig tilgjengelig, publisert. Antall nøkler kan nå hundrevis av billioner.

Et av de beste eksemplene på en krypteringsalgoritme er DES (Data Encrypted Standard) algoritmen som ble tatt i bruk i 1977 av US National Bureau of Standards. Undersøkelser av algoritmen utført av spesialister har vist at det ennå ikke er noen sårbarheter som gjør det mulig å foreslå en kryptoanalysemetode som er betydelig bedre enn uttømmende søk etter nøkler. I juli 1991 ble en lignende innenlandsk kryptografisk algoritme (standard GOST 28147-89) introdusert, som er overlegen DES i pålitelighet.

Kryptografisk system er en familie av klarteksttransformasjoner. Medlemmer av denne familien er indeksert, indikert med symbolet k; parameter k er nøkkelen. Mange nøkler K er et sett med mulige nøkkelverdier k. Vanligvis er nøkkelen en sekvensiell serie med bokstaver i alfabetet.

Klarteksten er vanligvis av vilkårlig lengde. Hvis teksten er stor og ikke kan behandles av koderen (datamaskinen) som helhet, deles den inn i blokker med fast lengde, og hver blokk krypteres separat, uavhengig av dens plassering i inndatasekvensen. Slike kryptosystemer kalles blokkchiffersystemer.

Kryptosystemer er delt inn i symmetriske offentlige nøkkel- og elektroniske signatursystemer.

I symmetriske kryptosystemer brukes samme nøkkel til både kryptering og dekryptering.

I offentlige nøkkelsystemer brukes to nøkler - offentlige og private, som er matematisk (algoritmisk) relatert til hverandre. Informasjon krypteres ved hjelp av en offentlig nøkkel, som er tilgjengelig for alle, og dekrypteres kun ved hjelp av en privat nøkkel, som kun er kjent for mottakeren av meldingen.

En elektronisk (digital) signatur (EDS) er en kryptografisk transformasjon knyttet til teksten, som gjør det mulig, når en annen bruker mottar teksten, å bekrefte forfatterskapet og autentisiteten til meldingen. Det er to hovedkrav for digitale signaturer: enkel verifisering av signaturens autentisitet; høy vanskelighetsgrad for signaturforfalskning.

Kryptografistudier, i tillegg til kryptosystemer (symmetrisk, offentlig nøkkel, elektronisk signatur), også nøkkelstyringssystemer.

Nøkkelstyringssystemer er informasjonssystemer som har som formål å kompilere og distribuere nøkler mellom brukere av informasjonssystemet.

Utvikling av nøkkel, passordinformasjon er en typisk oppgave for en systemsikkerhetsadministrator. Nøkkelen kan genereres som en matrise av den nødvendige størrelsen som er statistisk uavhengig og like sannsynlig fordelt over et binært sett med (0, 1) elementer.

Eksempel: For slike formål kan du bruke et program som genererer en nøkkel basert på "elektronisk rulett"-prinsippet. Når antallet brukere, det vil si mengden nødvendig nøkkelinformasjon, er veldig stort, brukes oftere tilfeldige (pseudo-tilfeldige) tallsensorer for maskinvare. Passord må også endres. For eksempel prøver det berømte Morris-viruset å logge på et system ved å prøve passord i rekkefølge fra den interne heuristisk kompilerte listen over flere hundre prosedyrer som simulerer "sammensetningen" av passord av en person.

Passord bør genereres og distribueres til brukere av systemsikkerhetsadministratoren, basert på det grunnleggende prinsippet om å sikre lik sannsynlighet for at hvert alfabetisk tegn vises i passordet.

Under krypteringsprosessen, for at nøkkelen skal brukes fullt ut, er det nødvendig å gjentatte ganger utføre kodingsprosedyren med forskjellige elementer. Grunnsykluser innebærer gjentatt bruk av ulike nøkkelelementer og skiller seg kun fra hverandre i antall repetisjoner og rekkefølgen nøkkelelementene brukes i.

Eksempel: I banksystemer utføres den første utvekslingen av nøkler mellom klienten og banken på magnetiske medier uten å overføre nøkler gjennom åpne datanettverk. Klientens hemmelige nøkkel lagres på bankens sertifiseringsserver og er ikke tilgjengelig for noen. For å utføre alle operasjoner med digital signatur, installeres programvare levert av banken på klientens datamaskin, og alle nødvendige data for klienten - offentlig, privat nøkkel, pålogging, passord osv. - lagres vanligvis på en egen diskett eller på en spesiell enhet koblet til klientens datamaskin.

Alle moderne kryptosystemer er bygget på Kirchhoff-prinsippet: hemmeligholdet til krypterte meldinger bestemmes av hemmeligholdet til nøkkelen.

Dette betyr at selv om krypteringsalgoritmen er kjent for kryptanalytikeren, vil han likevel ikke kunne dekryptere den private meldingen dersom han ikke har riktig nøkkel. Alle klassiske chiffer følger dette prinsippet og er utformet på en slik måte at det ikke er noen måte å bryte dem på en mer effektiv måte enn brute force over hele nøkkelrommet, det vil si å prøve alle mulige nøkkelverdier. Det er klart at styrken til slik kryptering bestemmes av størrelsen på nøkkelen som brukes i dem.

Eksempel: Russiske chiffer bruker ofte en 256-bits nøkkel, og mengden nøkkelplass er 2 256 . På ingen reell eksisterende eller mulig i nær fremtid datamaskin er det mulig å finne en nøkkel (med brute force) på en tid mindre enn mange hundre år. Den russiske kryptoalgoritmen ble designet med en stor margin for pålitelighet og holdbarhet.

Informasjonssikkerhet til et informasjonssystem er sikkerheten til informasjon som behandles av et datasystem fra interne (intrasystem) eller eksterne trusler, det vil si sikkerhetstilstanden til systemets informasjonsressurser, som sikrer bærekraftig funksjon, integritet og utvikling av systemet. system. Beskyttet informasjon (systeminformasjonsressurser) inkluderer elektroniske dokumenter og spesifikasjoner, programvare, strukturer og databaser mv.

Sikkerhetsvurderingen av datasystemer er basert på ulike systembeskyttelsesklasser:

klasse av minimumssikkerhetssystemer (klasse D);

klasse av systemer med beskyttelse etter brukerens skjønn (klasse C);

klasse av systemer med obligatorisk beskyttelse (klasse B);

klasse av systemer med garantert beskyttelse (klasse A).

Disse klassene har også underklasser, men vi vil ikke detaljere dem her.